Metasploit – Das unverzichtbare Penetration-Testing-Framework für Cybersicherheits-Experten

Metasploit ist das weltweit am weitesten verbreitete Penetration-Testing-Framework und bietet Cybersicherheitsprofis, ethischen Hackern und Sicherheitsforschern eine umfassende Plattform für Schwachstellenbewertung, Exploit-Entwicklung und Sicherheitsvalidierung. Als Open-Source-Projekt mit kommerziellen Erweiterungen dient es als Rückgrat für modernes Penetration-Testing, sodass Experten realistische Angriffe simulieren, Sicherheitslücken identifizieren und Verteidigungsmaßnahmen effektiv überprüfen können. Seine modulare Architektur und umfangreiche Exploit-Datenbank machen es zu einem unverzichtbaren Werkzeug für jeden, der es mit Offensiv-Sicherheit ernst meint.

Was ist das Metasploit Framework?

Das Metasploit Framework ist eine robuste, quelloffene Entwicklungsplattform, die die Infrastruktur, Werkzeuge und Inhalte bereitstellt, die zur Durchführung von Penetration-Tests und Schwachstellenforschung benötigt werden. Im Kern ist es eine Sammlung von Exploits, Payloads, Encodern, No-Operation-Generatoren (NOPs) und Hilfsmodulen, die zusammenarbeiten, um den Prozess des Testens von Sicherheitsverteidigungen zu automatisieren. Es ermöglicht Cybersicherheitsexperten, über theoretisches Schwachstellenwissen hinaus in die praktische Ausnutzung vorzudringen, und bietet eine kontrollierte Umgebung, um Sicherheitsrisiken sicher zu demonstrieren, Patches zu testen und defensive Teams zu schulen. Seine Client-Server-Architektur unterstützt Zusammenarbeit und Skalierbarkeit in komplexen Sicherheitsengagements.

Wichtige Funktionen von Metasploit für Cybersicherheitstests

Umfangreiche Exploit- und Payload-Datenbank

Metasploits größte Stärke ist seine riesige, community-gesteuerte Datenbank mit Tausenden verifizierter Exploits und Hunderten von Payloads. Diese Bibliothek deckt eine breite Palette von Plattformen, Anwendungen und Diensten ab, von Legacy-Systemen bis hin zu modernen Webanwendungen und Betriebssystemen. Das Framework vereinfacht den Prozess, eine entdeckte Schwachstelle mit einem funktionierenden Exploit abzugleichen, und verkürzt so die Zeit von der Aufklärung bis zur erfolgreichen Penetration erheblich. Payloads können für Tarnung, Persistenz und Post-Exploitation-Aktivitäten angepasst werden.

Modulare Hilfs- und Post-Exploitation-Module

Über die reine Ausnutzung hinaus umfasst Metasploit eine umfassende Suite von Hilfsmodulen für Scanning, Fuzzing, Sniffing und Denial-of-Service-Tests. Seine Post-Exploitation-Module sind besonders leistungsstark und ermöglichen es Testern, sich durch Netzwerke zu bewegen, Berechtigungen zu eskalieren, forensische Daten (wie Passwörter und Systeminformationen) zu sammeln und Zugriff aufrechtzuerhalten. Dieser modulare Ansatz bedeutet, dass Sicherheitsteams individuelle Test-Workflows erstellen können, die spezifische Taktiken, Techniken und Prozeduren (TTPs) von Bedrohungsakteuren widerspiegeln.

Integration und Automatisierung via MSFconsole & REST API

Die interaktive MSFconsole bietet eine leistungsstarke Kommandozeilenschnittstelle zur Steuerung des Frameworks, während die REST-API die Integration mit anderen Sicherheitswerkzeugen und Automatisierungsskripten ermöglicht. Dies ermöglicht es Penetration-Testern, Metasploit-Fähigkeiten in größere Security-Orchestration-Plattformen, benutzerdefinierte Berichtswerkzeuge oder kontinuierliche Sicherheitstest-Pipelines einzubetten. Automatisierungsskripte können Exploits verketten, die Payload-Generierung handhaben und Sitzungen verwalten, wodurch komplexe mehrstufige Angriffe wiederholbar und überprüfbar werden.

Umgehungs- und Anti-Forensik-Werkzeuge

Moderne Verteidigungen erfordern ausgefeilte Umgehungstechniken. Metasploit enthält Encoder und Kryptierer, um signaturbasierte Antiviren- und Intrusion-Detection-Systeme zu umgehen. Sein Meterpreter-Payload ist ein speicherresidentes, dynamisch erweiterbares Shell-Programm, das darauf ausgelegt ist, Schreibvorgänge auf die Festplatte zu vermeiden, was die Erkennung durch traditionelle hostbasierte Sicherheitsprodukte erschwert. Diese Funktionen sind entscheidend, um die Wirksamkeit von Endpoint Detection and Response (EDR)-Lösungen zu testen.

Für wen ist das Metasploit Framework geeignet?

Metasploit ist für Cybersicherheitsprofis konzipiert, die in der Offensiv-Sicherheit tätig sind. Zu seinen Hauptnutzern gehören Penetration-Tester und Red-Teamer, die autorisierte simulierte Angriffe zur Bewertung der organisatorischen Sicherheit durchführen. Blue-Team-Verteidiger und Security Operations Center (SOC)-Analysten nutzen es, um Angriffsmethodiken zu verstehen und ihre defensiven Kontrollen und Überwachungsfähigkeiten zu validieren. Schwachstellenforscher und Exploit-Entwickler nutzen seine modulare Codebasis, um neue Schwachstellen zu prototypisieren und zu testen. Schließlich ist es ein grundlegendes Bildungswerkzeug für Cybersicherheitsstudenten und Fachleute, die Zertifizierungen wie OSCP anstreben, da es praktische Erfahrung mit realen Exploit-Techniken in einer legalen, kontrollierten Umgebung bietet.

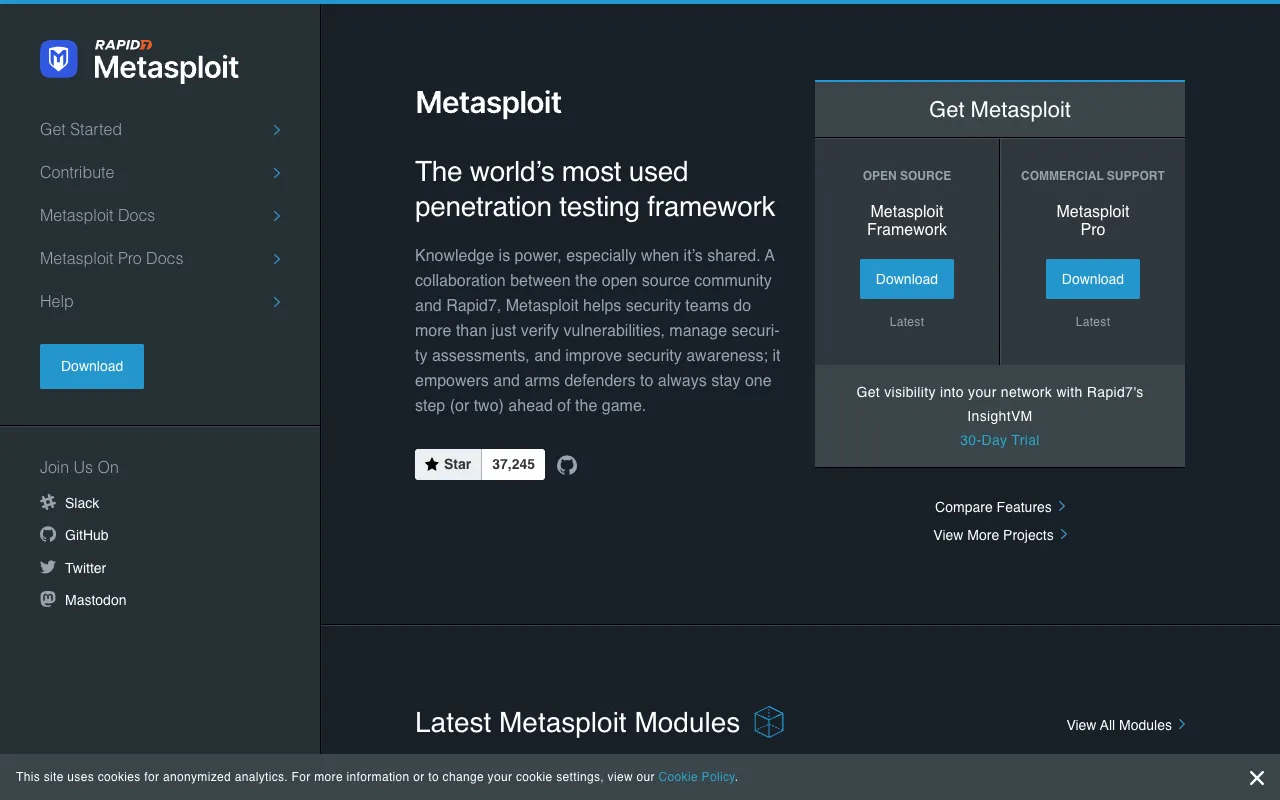

Metasploit Preise und kostenlose Stufe

Der Kern des Metasploit Frameworks ist völlig kostenlos und quelloffen, lizenziert unter der BSD-3-Clause-Lizenz. Diese kostenlose Stufe umfasst das vollständige Kommandozeilen-Framework mit seiner Exploit-Datenbank, Payloads und Hilfsmodulen – mehr als genug für die meisten Penetration-Testing- und Bildungszwecke. Für Unternehmens-Teams, die erweiterte Funktionen benötigen, bietet Rapid7 Metasploit Pro an, ein kommerzielles Produkt mit grafischer Benutzeroberfläche (GUI), automatisierten Workflows, Webanwendungstests, Kollaborationsfunktionen und integrierter Berichterstattung. Pro wird jährlich basierend auf der Anzahl der Benutzer lizenziert. Die quelloffene Natur des Kern-Frameworks stellt sicher, dass es allen Sicherheitsprofis zugänglich bleibt, was eine starke Community und kontinuierliche Entwicklung fördert.

Häufige Anwendungsfälle

- Simulation realer Cyberangriffe für Red-Team-Übungen und Bewertung der Sicherheitslage

- Entwicklung und Testen benutzerdefinierter Exploits für neu entdeckte Software-Schwachstellen (CVE)

- Validierung der Wirksamkeit von Intrusion-Detection-Systemen (IDS) und Antivirensoftware

- Durchführung autorisierter Penetrationstests gegen Webanwendungen, Netzwerke und Endpunkte

- Schulung von Cybersicherheitsteams in Angriffsmethodiken und Incident-Response-Prozeduren

Hauptvorteile

- Beschleunigt den Penetration-Testing-Lebenszyklus durch Bereitstellung vorgefertigter, zuverlässiger Exploits und Payloads

- Verbessert die Fähigkeiten des Sicherheitsteams durch praktische, hands-on Erfahrung mit Offensiv-Werkzeugen

- Verbessert die organisatorische Sicherheit durch proaktive Identifizierung und Demonstration kritischer Schwachstellen

- Reduziert Compliance- und Audit-Risiken durch Bereitstellung von Nachweisen gründlicher Sicherheitstests

- Fördert ein tieferes Verständnis des Angreiferverhaltens, was zu effektiveren Verteidigungsstrategien führt

Vor- & Nachteile

Vorteile

- Branchenübliches Werkzeug mit der größten und aktuellsten öffentlichen Exploit-Datenbank

- Völlig kostenloses und quelloffenes Kern-Framework mit starker Community-Unterstützung

- Hochgradig modular und erweiterbar, ermöglicht Entwicklung benutzerdefinierter Werkzeuge und Module

- Unverzichtbar für den Karriereaufstieg in der Offensiv-Sicherheit (z.B. OSCP-Zertifizierung)

- Ermöglicht reproduzierbare Tests und detaillierte Berichterstattung für Sicherheitsaudits

Nachteile

- Steile Lernkurve erfordert erheblichen Zeitaufwand zur effektiven Beherrschung

- Leistungsstarke Fähigkeiten können Systeminstabilität oder Schäden verursachen, wenn sie ohne ordnungsgemäße Autorisierung und Sorgfalt verwendet werden

- Die Open-Source-Version fehlen die automatisierten Workflows und Berichte der kommerziellen Pro-Edition

- Erfordert solide Kenntnisse in Netzwerken, Systemen und Schwachstellen für eine effektive Nutzung

Häufig gestellte Fragen

Ist Metasploit kostenlos nutzbar?

Ja, der Kern des Metasploit Frameworks ist völlig kostenlos und quelloffen. Sie können es für Penetration-Testing, Schwachstellenforschung und Bildung ohne jegliche Kosten herunterladen und nutzen. Eine kommerzielle Version, Metasploit Pro, ist mit zusätzlichen Unternehmensfunktionen wie einer GUI und automatisierter Berichterstattung erhältlich, aber die kostenlose Version ist für die meisten professionellen und Lernzwecke voll funktionsfähig.

Ist Metasploit legal?

Metasploit ist ein legales Sicherheitswerkzeug, wenn es ethisch und mit ordnungsgemäßer Autorisierung verwendet wird. Es legal einzusetzen, um eigene Systeme zu testen, Systeme, für die Sie eine ausdrückliche schriftliche Testgenehmigung haben, oder in isolierten Laboreinrichtungen für Bildungszwecke, ist völlig legal. Die Verwendung von Metasploit zum Angriff auf Systeme ohne Autorisierung ist illegal und stellt Computerbetrug dar. Stellen Sie immer sicher, dass Sie eine klare, dokumentierte Genehmigung haben, bevor Sie ein System testen, das Ihnen nicht gehört.

Was ist der Unterschied zwischen Metasploit Framework und Metasploit Pro?

Metasploit Framework ist das kostenlose, quelloffene Kommandozeilenwerkzeug, das von den meisten Sicherheitsprofis verwendet wird. Metasploit Pro ist die kommerzielle Edition von Rapid7, die eine grafische Benutzeroberfläche (GUI), erweiterte Automatisierungsfunktionen wie automatisierte Penetration-Testing-Workflows, integriertes Webanwendungs-Scanning, Team-Kollaborationswerkzeuge und professionelle Berichtsfunktionen hinzufügt. Das Framework stellt die Kern-Exploit-Engine bereit, während Pro Produktivitäts- und Verwaltungsfunktionen für Unternehmens-Teams hinzufügt.

Ist Metasploit gut für Anfänger in der Cybersicherheit?

Metasploit ist ein hervorragendes Lernwerkzeug für Anfänger, die ein grundlegendes Verständnis von Netzwerken, Betriebssystemen und grundlegenden Sicherheitskonzepten haben. Es bietet greifbare, praktische Erfahrung mit Exploits und Schwachstellen. Es hat jedoch eine signifikante Lernkurve. Anfänger sollten in kontrollierten, isolierten Laboreinrichtungen (wie virtuellen Maschinen) beginnen, strukturierten Tutorials oder Kursen folgen und es niemals auf nicht autorisierten Systemen verwenden. Es ist eine leistungsstarke Möglichkeit, die Lücke zwischen theoretischem Wissen und praktischen Offensiv-Sicherheitsfähigkeiten zu schließen.

Fazit

Für Cybersicherheitsprofis, die sich der Beherrschung der Offensiv-Sicherheit verschrieben haben, ist Metasploit nicht nur ein Werkzeug – es ist eine essentielle Plattform. Seine unvergleichliche Exploit-Datenbank, modulare Architektur und leistungsstarke Post-Exploitation-Fähigkeiten machen es zur definitiven Wahl für Penetration-Testing, Schwachstellenvalidierung und Sicherheitsforschung. Obwohl es Respekt und Lernbereitschaft erfordert, lassen sich die mit Metasploit entwickelten Fähigkeiten direkt in ein tieferes, praktischeres Verständnis von Cyber-Bedrohungen übersetzen. Egal, ob Sie einen autorisierten Penetration-Test durchführen, ein neues CVE erforschen oder Ihre Red-Team-Fähigkeiten aufbauen – das kostenlose und quelloffene Metasploit Framework bietet die bewährten, professionellen Fähigkeiten, die für Spitzenleistungen benötigt werden. Es bleibt das Grundstein-Werkzeug für jeden, der das Verständnis und die Verteidigung gegen moderne Cyberangriffe ernst nimmt.