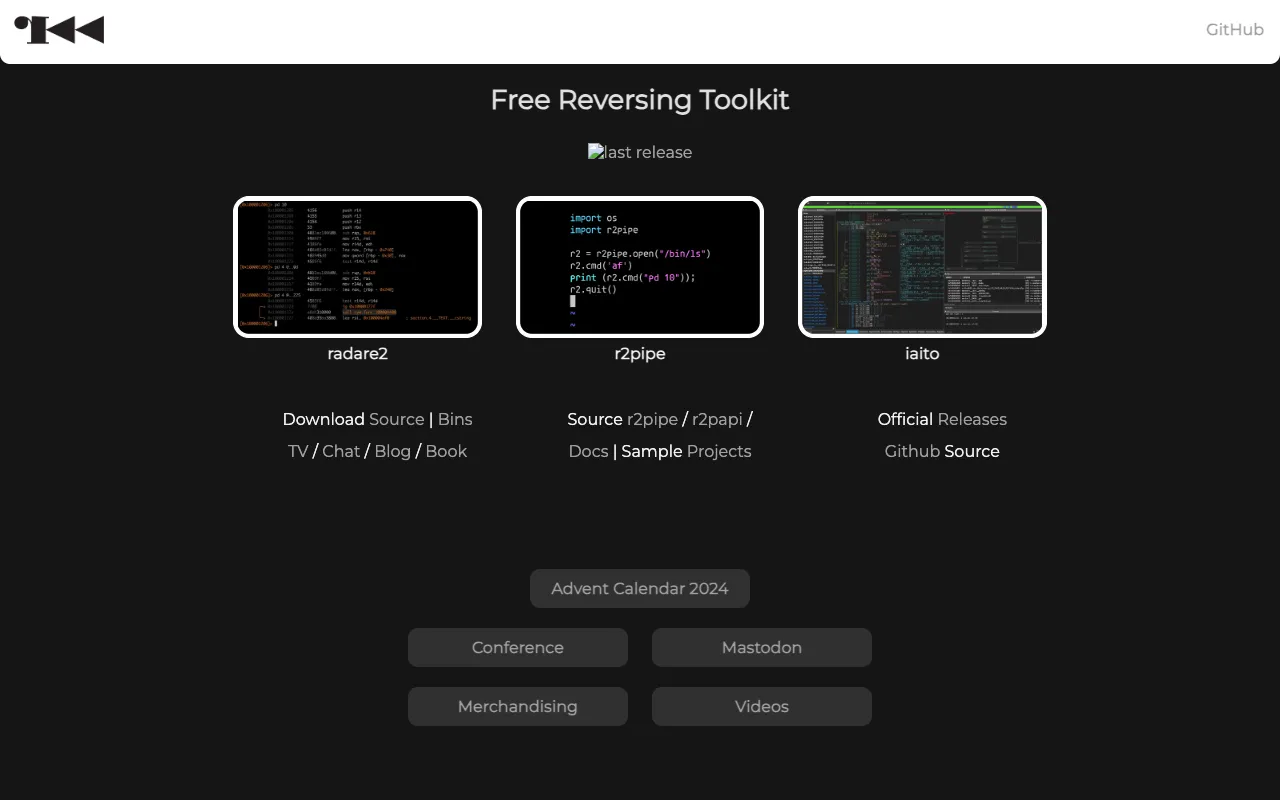

Radare2 – サイバーセキュリティのための必須無料リバースエンジニアリングフレームワーク

Radare2 (r2) は、世界中のサイバーセキュリティプロフェッショナルに信頼されている、主要なオープンソースリバースエンジニアリングおよびバイナリ分析フレームワークです。高価な商用ツールとは異なり、Radare2は、実行ファイルの解剖、マルウェア分析、プロセスのデバッグ、フォレンジック調査を実行するための、完全でスクリプト可能、かつポータブルなコマンドラインツールキットを提供します。そのモジュール設計と拡張性は、バイナリレベルでのソフトウェアに対する深い可視性を求めるペネトレーションテスター、マルウェア研究者、セキュリティアナリストにとって不可欠な資産です。

Radare2とは?

Radare2は、包括的で無料のオープンソースリバースエンジニアリングフレームワークです。これは、バイナリの逆アセンブル、実行プロセスのデバッグ、ファイル形式の分析、コードのパッチ適用、フォレンジックデータの抽出を可能にする機能を提供する連携したコマンドラインユーティリティのスイートとして機能します。小さく構成可能なツールという「Unix哲学」で構築されており、ターミナルから直接比類のない柔軟性とパワーを提供し、高度なセキュリティ研究者やインシデントレスポンダーのツールキットの定番となっています。

Radare2の主な機能

高度な逆アセンブラとデバッガ

Radare2は、多数のアーキテクチャ(x86/x64, ARM, MIPSなど)をサポートする堅牢な逆アセンブラと、Linux、Windows、macOS、Android向けのフル機能のデバッガを備えています。静的バイナリ分析や、ブレークポイントの設定、メモリの検査、実行フローのトレースによる動的解析のためにライブプロセスにアタッチすることができます。

スクリプトによる自動化と拡張性

r2独自のスクリプト言語(r2pipe)や、Python、JavaScript、Goなどのバインディングを使用して、複雑なリバースエンジニアリングタスクを自動化できます。これにより、バッチ分析、カスタムツールの作成、脆弱性研究のための大規模なセキュリティワークフローやCI/CDパイプラインへの統合が可能になります。

フォレンジックおよびバイナリ分析機能

逆アセンブルを超えて、Radare2はバイナリフォレンジックに優れています。ファイル形式の分析、埋め込みデータの抽出、暗号定数の識別、制御フローグラフの視覚化、エントロピー分析を実行できます。これらはすべて、マルウェア分析と脆弱性発見に不可欠です。

複数タスクの統合ワークフロー

Radare2は、多数のリバースエンジニアリングタスクを単一のフレームワークに統合します。Hex編集、逆アセンブル、デバッグ、スクリプティングを、r2環境を離れることなくシームレスに切り替え、非常に効率的で一貫性のある分析ワークフローを実現します。

Radare2は誰が使うべきか?

Radare2は、深い低レベル分析機能を必要とする技術的なサイバーセキュリティプロフェッショナル向けに設計されています。主なユーザーは、高度な標的型攻撃(APT)を分析するマルウェアアナリスト、ゼロデイエクスプロイトを探す脆弱性研究者、侵害されたシステムでフォレンジック分析を実行するインシデントレスポンダー、カスタムエクスプロイトを作成するレッドチーム、自動分析パイプラインを構築するセキュリティエンジニアを含みます。学習曲線はありますが、ライセンスコストなしで最大のパワーとコントロールを必要とする専門家の選択ツールです。

Radare2の価格と無料枠

Radare2は、GNU LGPLライセンスの下でリリースされた完全に無料のオープンソースソフトウェアです。有料版、サブスクリプション、エンタープライズ版はありません。すべての機能は誰でも無料で利用できます。このアクセシビリティへのコミットメントにより、個人研究者、学術機関、あらゆる規模の組織にプロフェッショナルグレードのリバースエンジニアリングツールが提供され、強力なグローバルコミュニティの貢献者とユーザーを育成しています。

一般的な使用例

- 脅威インテリジェンスのための高度なマルウェアサンプルの分析とリバースエンジニアリング

- 独自ソフトウェアに対する脆弱性研究とエクスプロイト開発の実施

- セキュリティインシデント対応中に不審なバイナリに対するフォレンジック分析の実行

- マルウェアファミリーからの侵害指標(IOC)の抽出の自動化

主な利点

- ライセンス制限なしに、ベンダーに依存しないバイナリ分析プロセスの完全なコントロールを獲得できます。

- 反復的な分析タスクを自動化し、脆弱性発見とマルウェア研究の取り組みを拡大できます。

- どこでも実行できる強力でポータブルなツールキットにアクセスでき、現場でのフォレンジックや組み込みシステム分析に理想的です。

- 新しいアーキテクチャやファイル形式に対する継続的なアップデートとサポートのために、コミュニティ主導の開発を活用できます。

長所と短所

長所

- 機能制限のない完全に無料のオープンソースです。

- 非常に強力でスクリプト可能であり、複雑な自動化分析を可能にします。

- 幅広いCPUアーキテクチャ、OSプラットフォーム、ファイル形式をサポートします。

- セキュリティ専門家による活発なコミュニティと継続的な開発があります。

短所

- 初心者には敷居が高いコマンドラインインターフェースによる急峻な学習曲線があります。

- 既存の高度な知識を前提とした分厚いドキュメントになることがあります。

- 一部の商用代替品のような洗練されたグラフィカルユーザーインターフェース(GUI)が欠けています。

よくある質問

Radare2は無料で使えますか?

はい、Radare2は100%無料のオープンソースソフトウェアです。コスト、ライセンス、有料枠は一切ありません。逆アセンブル、デバッグ、スクリプティングを含むすべての機能が完全無料で利用可能です。

Radare2はマルウェア分析に適していますか?

もちろんです。Radare2は、マルウェア分析に利用可能な最も強力なツールの一つです。静的逆アセンブル、動的デバッグ、自動化のためのスクリプティング、フォレンジック分析の能力は、複雑なマルウェアを解剖し、その動作を理解し、脅威ハンティングのための主要な指標を抽出するのに理想的です。

Radare2はIDA ProやGhidraと比較してどうですか?

Radare2は、IDA Proに対する強力な無料の代替品です。IDAにはより成熟したGUIがあるかもしれませんが、Radare2はコマンドラインから同等の深い分析パワー、優れたスクリプティングの柔軟性を提供し、完全に無料です。Ghidra(これも無料)と比較すると、Radare2はより軽量で、複数の言語によるスクリプティングが可能であり、単一ツール内での静的・動的分析の両方に対する統合ワークフローを提供します。

サイバーセキュリティのためにRadare2を学ぶ最良の方法は何ですか?

最良のアプローチは、公式の「r2book」とクラックミーでの実践的な演習から始めることです。ファイル分析と逆アセンブルの基本コマンドから始め、次に簡単なタスクのスクリプティングに進みます。GitHubや専用フォーラムの活発なコミュニティに参加することは、課題を克服し、実際のセキュリティ研究で使用される高度な技術を学ぶために非常に有益です。

結論

リバースエンジニアリング作業において妥協のないパワー、柔軟性、コントロールを要求するサイバーセキュリティプロフェッショナルにとって、Radare2は必須の業界で尊敬されるフレームワークとしての地位を確立しています。その完全に無料でオープンソースである性質は、参入へのすべての経済的障壁を取り除き、その広範な機能セットとスクリプト能力は最も高価な商用ツールにも匹敵します。そのコマンドラインインターフェースを習得するには努力が必要ですが、その見返りは、最も洗練されたマルウェア、ファームウェア、ソフトウェアターゲットに取り組むことができる深くカスタマイズ可能な分析環境です。本格的な脆弱性研究、マルウェア分析、バイナリフォレンジックにとって、Radare2は単なるツールではなく、高度なセキュリティ作業のための基盤となるプラットフォームです。