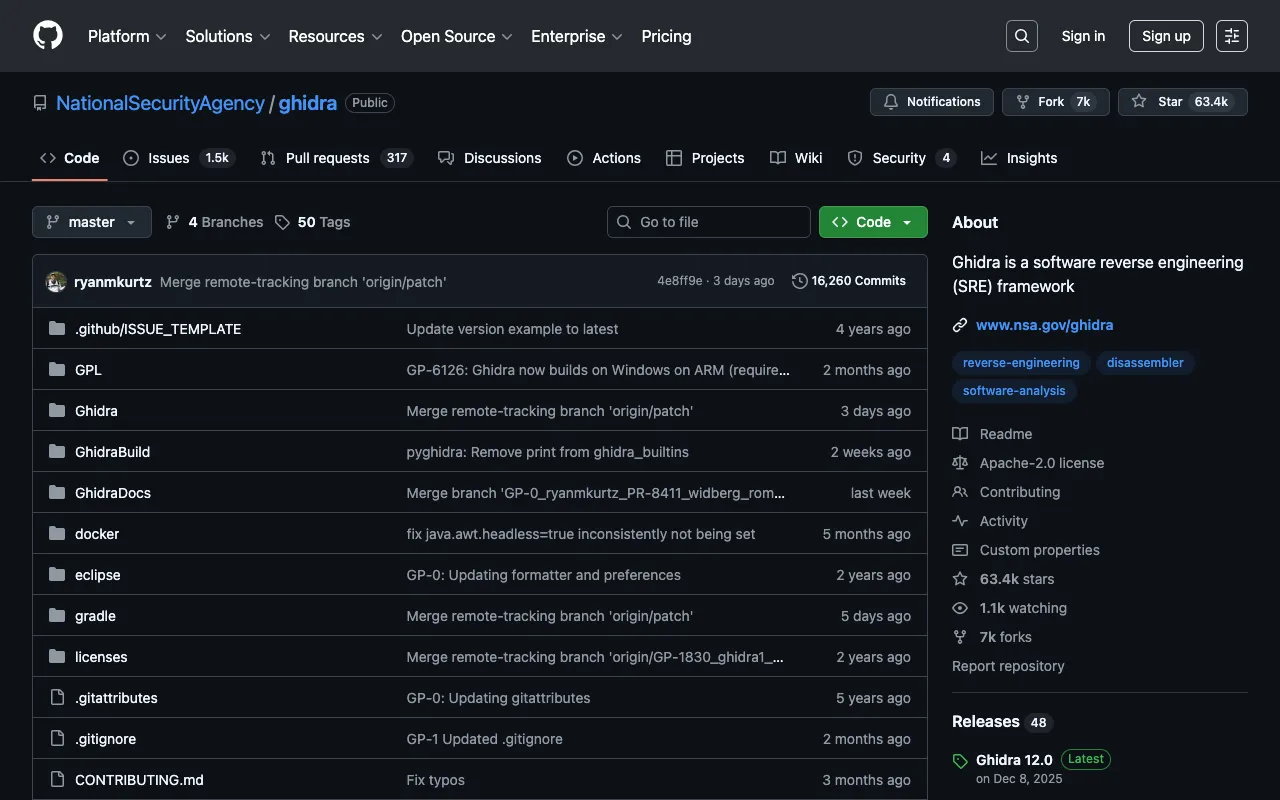

Ghidra – NSAs Reverse-Engineering-Suite für Cybersicherheitsexperten

Ghidra ist ein professionelles, quelloffenes Software-Reverse-Engineering (SRE)-Framework, das ursprünglich von der Forschungsdirektion der National Security Agency (NSA) entwickelt wurde. Seit seiner Veröffentlichung im Jahr 2019 ist es zu einem unverzichtbaren Werkzeug für Cybersicherheitsanalysten, Malware-Forscher und Software-Sicherheitsingenieure geworden. Ghidra ermöglicht es Experten, kompilierten Code aus einer Vielzahl von Prozessor-Befehlssätzen und ausführbaren Formaten zu disassemblieren, zu dekompilieren, zu analysieren und zu debuggen. So erhalten sie tiefe Einblicke, wie Software – einschließlich schädlichen Codes – im Kern funktioniert.

Was ist Ghidra?

Ghidra ist eine vollständige Software-Reverse-Engineering-Suite, die für die tiefgehende, interaktive Analyse von kompilierten Programmen entwickelt wurde. Im Gegensatz zu einfachen Disassemblern bietet Ghidra eine kollaborative, funktionsreiche Umgebung, in der Sicherheitsforscher Binärdateien zerlegen, deren Funktionalität verstehen, Schwachstellen identifizieren und schädliche Software (Malware) analysieren können. Seine Kernfähigkeit liegt in der Umwandlung von Maschinencode – den Einsen und Nullen, die eine CPU ausführt – zurück in eine menschenlesbare Darstellung, komplett mit abgeleiteten Datentypen, Funktionssignaturen und Kontrollfluss. Ursprünglich ein internes NSA-Werkzeug, stellt seine Veröffentlichung einen bedeutenden Beitrag zur globalen Cybersicherheits-Community dar und bietet Funktionen, die mit teuren kommerziellen Alternativen konkurrieren.

Wichtige Funktionen von Ghidra

Leistungsstarker Dekompilierer

Das Flaggschiff-Feature von Ghidra ist sein robuster Dekompilierer, der Assembler-Code zurück in lesbaren, kompilierbaren C-ähnlichen Pseudocode verwandelt. Dies beschleunigt die Analyse dramatisch, indem er die Low-Level-Prozessorbefehle abstrahiert. Forscher können sich so auf Logik, Algorithmen und potenzielle Sicherheitslücken konzentrieren, anstatt auf rohe Opcodes.

Plattform- und Architekturübergreifende Unterstützung

Analysieren Sie Binärdateien für x86, ARM, MIPS, PowerPC und Dutzende weiterer Prozessorarchitekturen. Ghidra unterstützt eine Vielzahl von ausführbaren Formaten (PE, ELF, Mach-O) und Betriebssystemen, was es zu einem universellen Werkzeug für die Analyse von Malware oder Software aus jeder Quelle macht.

Skripterstellung und Erweiterbarkeit

Automatisieren Sie repetitive Analyseaufgaben oder erstellen Sie benutzerdefinierte Tools mit der umfangreichen API von Ghidra. Es unterstützt die Skripterstellung in Java und Python, sodass Teams Plugins, Analysatoren und Skripte entwickeln und teilen können, um die Umgebung an spezifische Forschungs-Workflows oder Bedrohungslagen anzupassen.

Kollaboratives Reverse Engineering

Mehrere Analysten können gleichzeitig am selben Reverse-Engineering-Projekt arbeiten. Die eingebauten Versionierungs- und Projekt-Freigabefunktionen von Ghidra erleichtern die Teamarbeit bei komplexer Malware-Analyse oder Schwachstellenforschung und ermöglichen Wissensaustausch und parallele Untersuchungen.

Diagramme und Visualisierung

Generieren Sie automatisch Kontrollflussgraphen, Aufrufgraphen und Datenreferenzen. Die Visualisierung der Beziehungen zwischen Funktionen und Codeblöcken ist entscheidend, um die Programm-Logik zu verstehen und komplexe Codepfade zu identifizieren, die oft in verschleierter Malware verwendet werden.

Für wen ist Ghidra geeignet?

Ghidra ist für professionelle Cybersicherheits-Experten konzipiert. Zu den Hauptnutzern gehören Malware-Analysten, die Ransomware, Trojaner und Exploits sezieren; Schwachstellenforscher, die nach Fehlern in Software und Firmware suchen; Sicherheitsingenieure, die Sicherheitsbewertungen von Produkten durchführen oder Drittanbieter-Software analysieren; und Forensik-Experten, die verdächtige Binärdateien während der Incident-Response untersuchen. Es ist auch ein hervorragendes Bildungswerkzeug für Studierende und angehende Sicherheitsexperten, die die Kunst des Reverse Engineerings in einer leistungsstarken, kostenlosen Umgebung erlernen möchten.

Ghidra-Preisgestaltung und kostenlose Nutzung

Ghidra ist eine komplett kostenlose und quelloffene Software, die unter der Apache License 2.0 veröffentlicht wurde. Es gibt keine kostenpflichtige Stufe, kein Abonnement und keine Enterprise-Version. Der gesamte Funktionsumfang – einschließlich Dekompilierer, Kollaborationsfunktionen und Skript-Engine – steht kostenlos zur Verfügung. Das macht es zu einem außergewöhnlich leistungsstarken und zugänglichen Werkzeug für Einzelpersonen, Bildungseinrichtungen, Non-Profit-Organisationen und Unternehmen gleichermaßen. Die Entwicklung wird als Open-Source-Projekt verwaltet, mit Beiträgen von der NSA und der breiteren Sicherheits-Community.

Häufige Anwendungsfälle

- Analyse verdächtiger Ransomware-Binärdateien, um Verschlüsselungsroutinen zu verstehen und Kill-Switches zu identifizieren

- Reverse Engineering von IoT-Geräte-Firmware, um hartcodierte Zugangsdaten oder Sicherheitslücken zu entdecken

- Dekompilierung von Legacy-Software ohne Quellcode, um Sicherheitsaudits oder Interoperabilität zu ermöglichen

- Untersuchung von Exploit-Payloads und Shellcode, um Signaturen für Intrusion Detection Systeme (IDS) zu verbessern

Hauptvorteile

- Gewinnen Sie tiefgreifende, umsetzbare Einblicke in die Funktionsweise schädlicher Software, um bessere Strategien zur Bedrohungserkennung und -abwehr zu ermöglichen.

- Durchführen umfassender Softwaresicherheitsbewertungen ohne Abhängigkeit von teuren kommerziellen Reverse-Engineering-Tools.

- Aufbau von institutionellem Wissen durch kollaborative Projekte und wiederverwendbare Analyse-Skripte, was die Team-Effizienz langfristig steigert.

Vor- & Nachteile

Vorteile

- Völlig kostenlos und quelloffen ohne Funktionsbeschränkungen

- Industrietauglicher Dekompilierer erzeugt hochgradig lesbaren Pseudocode

- Umfangreiche Unterstützung für Prozessorarchitekturen und Dateiformate

- Leistungsstarke Skripterstellung und Plugin-Architektur für Automatisierung

- Erleichtert team-basierte kollaborative Analyse

Nachteile

- Hat im Vergleich zu einfacheren Disassemblern eine steilere Lernkurve und erfordert Zeitinvestition

- Die Benutzeroberfläche kann weniger ausgefeilt wirken als bei einigen kommerziellen Alternativen

- Als Java-Anwendung kann es bei der Analyse sehr großer Binärdateien speicherintensiv sein

Häufig gestellte Fragen

Ist Ghidra kostenlos nutzbar?

Ja, Ghidra ist zu 100 % kostenlose und quelloffene Software. Es wurde von der NSA der Öffentlichkeit zur Verfügung gestellt und ist unter der Apache License 2.0 lizenziert. Es gibt keine versteckten Kosten, kostenpflichtige Upgrades oder funktionsbeschränkte Versionen.

Ist Ghidra gut für Malware-Analyse geeignet?

Absolut. Ghidra ist eines der führenden Werkzeuge für Malware-Analyse. Sein leistungsstarker Dekompilierer, die Diagrammfunktionen und die Skripterstellung ermöglichen es Analysten, hochentwickelte Malware effizient zu sezieren, ihr Verhalten zu verstehen und Indikatoren für Kompromittierung (IOCs) zu extrahieren. Seine Herkunft innerhalb der NSA unterstreicht seine Eignung für hochkarätige Sicherheitsforschung.

Wie schneidet Ghidra im Vergleich zu IDA Pro ab?

Ghidra wird allgemein als die leistungsfähigste kostenlose Alternative zum kommerziellen IDA Pro angesehen. Während IDA Pro eine längere Historie und einige fortgeschrittene Funktionen hat, ist der Dekompilierer von Ghidra hochgradig wettbewerbsfähig, und seine Kollaborationsfunktionen und Nullkosten machen es zu einer hervorragenden Wahl für viele Sicherheitsteams und individuelle Forscher.

Welche Kenntnisse brauche ich, um mit Ghidra zu beginnen?

Eine solide Grundlage in der Programmierung (insbesondere C/C++) und ein Verständnis der Computerarchitektur (Assemblersprache, Speicher, CPU-Register) sind unerlässlich. Vertrautheit mit Softwaresicherheitskonzepten ist ebenfalls sehr vorteilhaft. Obwohl leistungsstark, ist Ghidra ein professionelles Werkzeug, das ein gezieltes Studium erfordert, um es zu beherrschen.

Fazit

Für Cybersicherheitsexperten, die sich mit Reverse Engineering, Malware-Analyse oder Schwachstellenforschung befassen, ist Ghidra nicht nur ein Werkzeug – es ist ein Kraftmultiplikator. Indem es NSA-Fähigkeiten kostenlos zur Verfügung stellt, hat es die tiefe Binäranalyse demokratisiert und Sicherheitsteams weltweit gestärkt. Die Kombination aus einem erstklassigen Dekompilierer, Erweiterbarkeit und Kollaborationsfunktionen macht es zu einer Top-Wahl für jeden ernsthaften Praktiker. Ob Sie auf eine aktive Bedrohung reagieren, Softwaresicherheit auditierten oder Ihre Reverse-Engineering-Fähigkeiten aufbauen – Ghidra ist ein wesentlicher Bestandteil eines modernen Cybersicherheits-Werkzeugkastens.