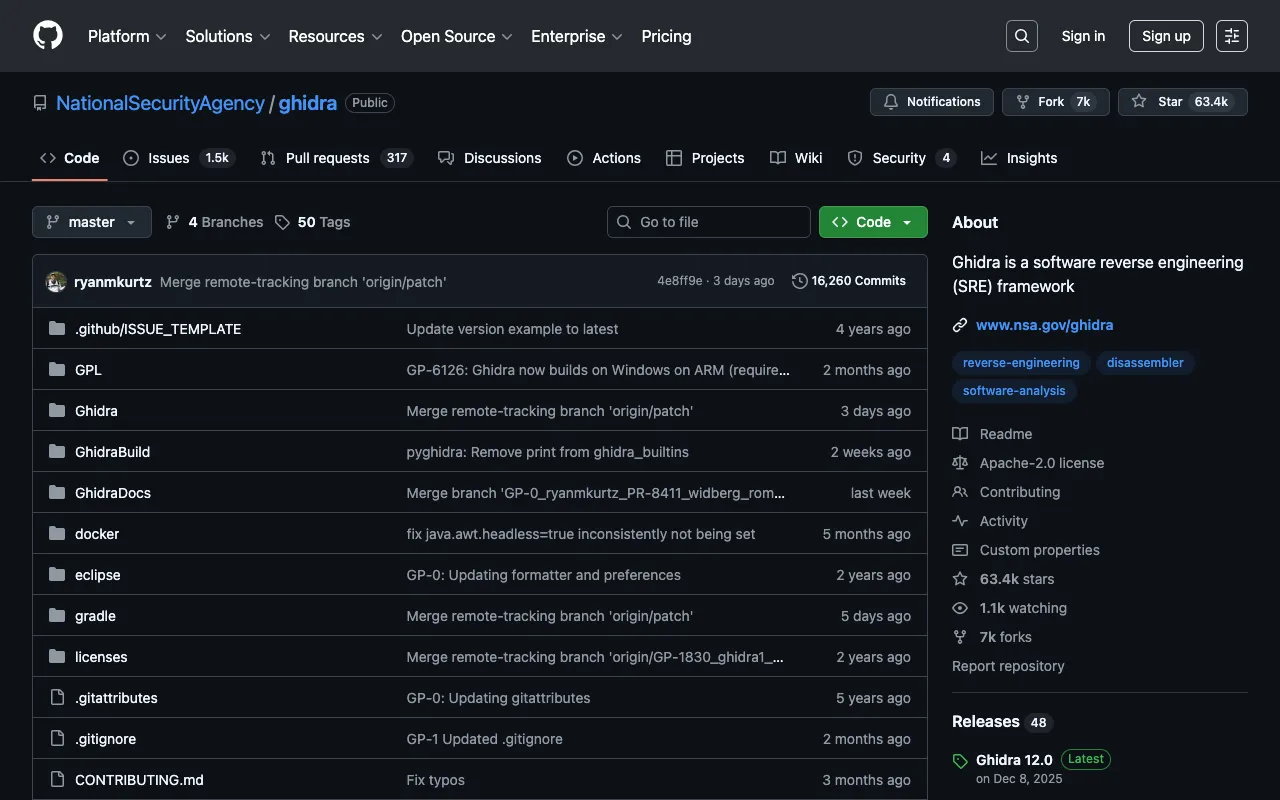

Ghidra – NSAのリバースエンジニアリングスイート(サイバーセキュリティ専門家向け)

Ghidraは、米国国家安全保障局(NSA)リサーチ部門が開発したプロフェッショナルグレードのオープンソースソフトウェアリバースエンジニアリング(SRE)フレームワークです。2019年に一般公開されて以来、サイバーセキュリティアナリスト、マルウェア研究者、ソフトウェアセキュリティエンジニアにとって不可欠なツールとなっています。Ghidraは、幅広いプロセッサ命令セットと実行可能フォーマットからコンパイルされたコードを逆アセンブル、逆コンパイル、分析、デバッグすることを可能にし、ソフトウェア(悪意のあるコードを含む)がどのように動作するかを深く可視化します。

Ghidraとは?

Ghidraは、コンパイルされたプログラムを深く対話的に分析するための完全なソフトウェアリバースエンジニアリングスイートです。基本的な逆アセンブラとは異なり、Ghidraはセキュリティ研究者がバイナリを分解し、その機能を理解し、脆弱性を特定し、悪意のあるソフトウェア(マルウェア)を分析できる、コラボレーティブで機能豊富な環境を提供します。その中核的な能力は、マシンコード(CPUが実行する1と0)を、推測されたデータ型、関数シグネチャ、制御フローを含む人間が読める表現に変換することにあります。元々はNSA内部ツールでしたが、その一般公開は、高価な商用代替品に匹敵する機能を提供することで、世界のサイバーセキュリティコミュニティに大きな貢献を果たしています。

Ghidraの主な機能

強力な逆コンパイラ

Ghidraの代表的な機能は、アセンブリコードを読みやすく、コンパイル可能なC言語風の疑似コードに変換する堅牢な逆コンパイラです。これにより、低レベルのプロセッサ命令を抽象化することで分析が劇的に加速され、研究者は生のオペコードではなく、ロジック、アルゴリズム、潜在的なセキュリティ上の欠陥に集中できます。

クロスプラットフォーム・マルチアーキテクチャサポート

x86、ARM、MIPS、PowerPCなど、数十種類のプロセッサアーキテクチャ向けのバイナリを分析できます。Ghidraは多様な実行可能フォーマット(PE、ELF、Mach-O)とオペレーティングシステムをサポートしており、あらゆるソースからのマルウェアやソフトウェアを分析するためのユニバーサルツールです。

スクリプティングと拡張性

Ghidraの豊富なAPIを使用して、反復的な分析タスクを自動化したり、カスタムツールを構築したりできます。JavaとPythonでのスクリプティングをサポートしており、チームは特定の研究ワークフローや脅威環境に合わせて環境をカスタマイズするためのプラグイン、アナライザー、スクリプトを開発・共有できます。

コラボレーティブなリバースエンジニアリング

複数のアナリストが同じリバースエンジニアリングプロジェクトで同時に作業できます。Ghidraの組み込みバージョン追跡およびプロジェクト共有機能は、複雑なマルウェア分析や脆弱性調査におけるチームワークを促進し、知識共有と並行調査を可能にします。

グラフ化と視覚化

制御フローグラフ、コールグラフ、データ参照を自動生成します。関数とコードブロック間の関係を視覚化することは、プログラムロジックを理解し、難読化されたマルウェアでよく使用される複雑なコードパスを特定するために不可欠です。

Ghidraの対象ユーザー

Ghidraはプロフェッショナルなサイバーセキュリティ実務者向けに設計されています。主なユーザーには、ランサムウェア、トロイの木馬、エクスプロイトを解剖するマルウェアアナリスト、ソフトウェアやファームウェアのバグを探す脆弱性研究者、製品セキュリティ評価やサードパーティソフトウェアの分析を行うセキュリティエンジニア、インシデント対応中に不審なバイナリを調査するデジタルフォレンジック専門家が含まれます。また、強力で無料の環境でリバースエンジニアリング技術を習得したい学生や、将来のセキュリティ専門家を目指す人々にとって優れた教育ツールでもあります。

Ghidraの価格と無料利用

Ghidraは、Apache License 2.0の下でリリースされた完全無料のオープンソースソフトウェアです。有料プラン、サブスクリプション、エンタープライズ版はありません。逆コンパイラ、コラボレーティブ機能、スクリプティングエンジンを含む全機能セットが無料で利用できます。これは、個人、学術機関、非営利団体、企業にとって非常に強力でアクセスしやすいツールとなっています。開発はオープンソースプロジェクトとして管理され、NSAと広範なセキュリティコミュニティからの貢献によって進められています。

一般的な使用例

- 暗号化ルーチンを理解し、キルスイッチを特定するための不審なランサムウェアバイナリの分析

- ハードコードされた認証情報やセキュリティ脆弱性を発見するためのIoTデバイスファームウェアのリバースエンジニアリング

- セキュリティ監査や相互運用性を促進するためのソースコードがないレガシーソフトウェアの逆コンパイル

- 侵入検知システム(IDS)シグネチャの改善のためのエクスプロイトペイロードとシェルコードの研究

主な利点

- 悪意のあるソフトウェアがどのように動作するかについての深い実用的な知見を得て、脅威検出と緩和戦略を改善できます。

- 高価な商用リバースエンジニアリングツールに頼らずに、包括的なソフトウェアセキュリティ評価を実行できます。

- コラボレーティブなプロジェクトと再利用可能な分析スクリプトを通じて組織的知識を構築し、時間の経過とともにチームの効率を向上させます。

長所と短所

長所

- 完全無料のオープンソースで、機能制限なし

- 産業用レベルの逆コンパイラが非常に読みやすい疑似コードを生成

- プロセッサアーキテクチャとファイルフォーマットの広範なサポート

- 自動化のための強力なスクリプティングとプラグインアーキテクチャ

- チームベースの共同分析を促進

短所

- シンプルな逆アセンブラと比較して学習曲線が急で、時間投資が必要

- ユーザーインターフェースは一部の商用代替品よりも洗練されていないと感じられる場合がある

- Javaアプリケーションであるため、非常に大きなバイナリを分析する際にはメモリを多く消費する可能性がある

よくある質問

Ghidraは無料で使えますか?

はい、Ghidraは100%無料のオープンソースソフトウェアです。NSAによって一般公開され、Apache License 2.0でライセンスされています。隠れたコスト、有料アップグレード、機能制限版はありません。

Ghidraはマルウェア分析に適していますか?

もちろんです。Ghidraはマルウェア分析の主要ツールの一つです。その強力な逆コンパイラ、グラフ化機能、スクリプティングにより、アナリストは高度なマルウェアを効率的に解剖し、その挙動を理解し、侵害の痕跡(IOC)を抽出できます。NSA内での開発経緯は、高リスクなセキュリティ研究への適性を裏付けています。

GhidraはIDA Proと比べてどうですか?

Ghidraは、商用のIDA Proに対する最も有能な無料代替ツールとして広く認識されています。IDA Proは長い歴史と高度な機能を持っていますが、Ghidraの逆コンパイラは非常に競争力があり、そのコラボレーティブ機能とゼロコストは、多くのセキュリティチームや個人研究者にとって卓越した選択肢となっています。

Ghidraを使い始めるにはどのようなスキルが必要ですか?

プログラミング(特にC/C++)の確かな基礎と、コンピュータアーキテクチャ(アセンブリ言語、メモリ、CPUレジスタ)の理解が不可欠です。ソフトウェアセキュリティの概念に慣れていることも非常に有益です。強力ではありますが、Ghidraは習得に専念した学習を必要とするプロフェッショナルツールです。

結論

リバースエンジニアリング、マルウェア分析、または脆弱性調査に携わるサイバーセキュリティ専門家にとって、Ghidraは単なるツールではなく、戦力増強の手段です。NSAレベルの能力を無料で提供することで、深層バイナリ分析を民主化し、世界中のセキュリティチームを強化しています。世界クラスの逆コンパイラ、拡張性、コラボレーティブ機能の組み合わせにより、真剣に取り組む実務家にとって最高峰の選択肢となっています。アクティブな脅威への対応、ソフトウェアセキュリティの監査、リバースエンジニアリングスキルの構築のいずれにおいても、Ghidraは現代のサイバーセキュリティツールキットの必須要素です。