BloodHound – Der ultimative Active-Directory-Angriffspfad-Mapper

BloodHound ist ein revolutionäres, quelloffenes Cybersicherheitstool, das die Art und Weise verändert, wie Sicherheitsprofis Active-Directory-Umgebungen verteidigen. Durch die Anwendung von Graphentheorie auf AD-Daten deckt es automatisch verborgene, unbeabsichtigte Beziehungen und Angriffspfade auf, die traditionelle Sicherheitstools übersehen. Entwickelt für Penetrationstester, Red Teams und Blue Teams bietet BloodHound unvergleichliche Einblicke in die kritischste Angriffsfläche in Unternehmensnetzwerken und hilft Ihnen, Schwachstellen zu identifizieren und zu beseitigen, bevor Angreifer sie ausnutzen können.

Was ist BloodHound?

BloodHound ist eine leistungsstarke Single-Page-Webanwendung, die Daten aus einer Active-Directory-Umgebung verarbeitet und Graphentheorie-Algorithmen nutzt, um die komplexen Beziehungen zwischen Benutzern, Gruppen, Computern und Berechtigungen zu kartieren. Es visualisiert diese Beziehungen und zeigt auf, wie ein Angreifer sich lateral bewegen, Privilegien eskalieren und letztlich Domänen-Administratorkonten von einem scheinbar niedrigrangigen Startpunkt aus kompromittieren könnte. Im Gegensatz zu statischen Analysetools berechnet und zeigt BloodHound dynamisch die kürzesten und gefährlichsten Angriffspfade an und liefert so umsetzbare Erkenntnisse sowohl für offensive Sicherheitstests als auch für proaktive Verteidigung.

Hauptfunktionen von BloodHound

Graphenbasierte Angriffspfad-Analyse

Die Kern-Engine von BloodHound verwendet Graphentheorie, um Ihr gesamtes Active Directory als ein Netzwerk aus Knoten und Kanten zu modellieren. Dadurch kann es komplexe, verkettete Beziehungen identifizieren – wie verschachtelte Gruppenmitgliedschaften, lokale Administratorrechte und ACL-Modifikationen –, die ausnutzbare Pfade für Privilegieneskalation und laterale Bewegung schaffen.

Interaktive visuelle Oberfläche

Die intuitive webbasierte Benutzeroberfläche präsentiert komplexe AD-Topologie als interaktiven, durchsuchbaren Graphen. Sie können zoomen, schwenken und auf jeden Benutzer, Computer oder jede Gruppe klicken, um sofort alle verbundenen Angriffspfade zu sehen, was das Verständnis und die Kommunikation von Sicherheitsrisiken erleichtert.

Vorgefertigte und benutzerdefinierte Abfragen

BloodHound wird mit einer leistungsstarken Abfragesprache (Cypher) und vorgefertigten Abfragen geliefert, um schnell hochwertige Ziele, kürzeste Pfade zum Domänen-Admin, Benutzer mit exzessiven Rechten und andere kritische Sicherheitseinblicke zu finden – dies beschleunigt sowohl Angriffssimulationen als auch Verteidigungsaudits.

Datenerfassung via SharpHound

Das begleitende Tool SharpHound ist der offizielle Datensammler für BloodHound. In C# geschrieben, sammelt es effizient die notwendigen AD-Daten (Benutzer, Gruppen, Sitzungen, ACLs usw.) mit minimalem Netzwerk-Footprint und exportiert sie zur Analyse innerhalb der BloodHound-Oberfläche.

Für wen ist BloodHound geeignet?

BloodHound ist ein unverzichtbares Tool für Cybersicherheitsprofis, die sich auf Identitätssicherheit und Active Directory konzentrieren. **Penetrationstester und Red Teams** nutzen es, um während Engagements effizient Angriffspfade zu identifizieren und auszunutzen und so reale Risiken nachzuweisen. **Blue Teams, Sicherheitsanalysten und Systemadministratoren** setzen es zur proaktiven Verteidigung ein, auditieren ihre AD-Umgebungen, um Fehlkonfigurationen zu finden und zu beheben, bevor sie als Waffe eingesetzt werden können. **Sicherheitsarchitekten** nutzen seine Erkenntnisse, um sicherere AD-Strukturen zu entwerfen und das Prinzip der geringsten Rechte durchzusetzen.

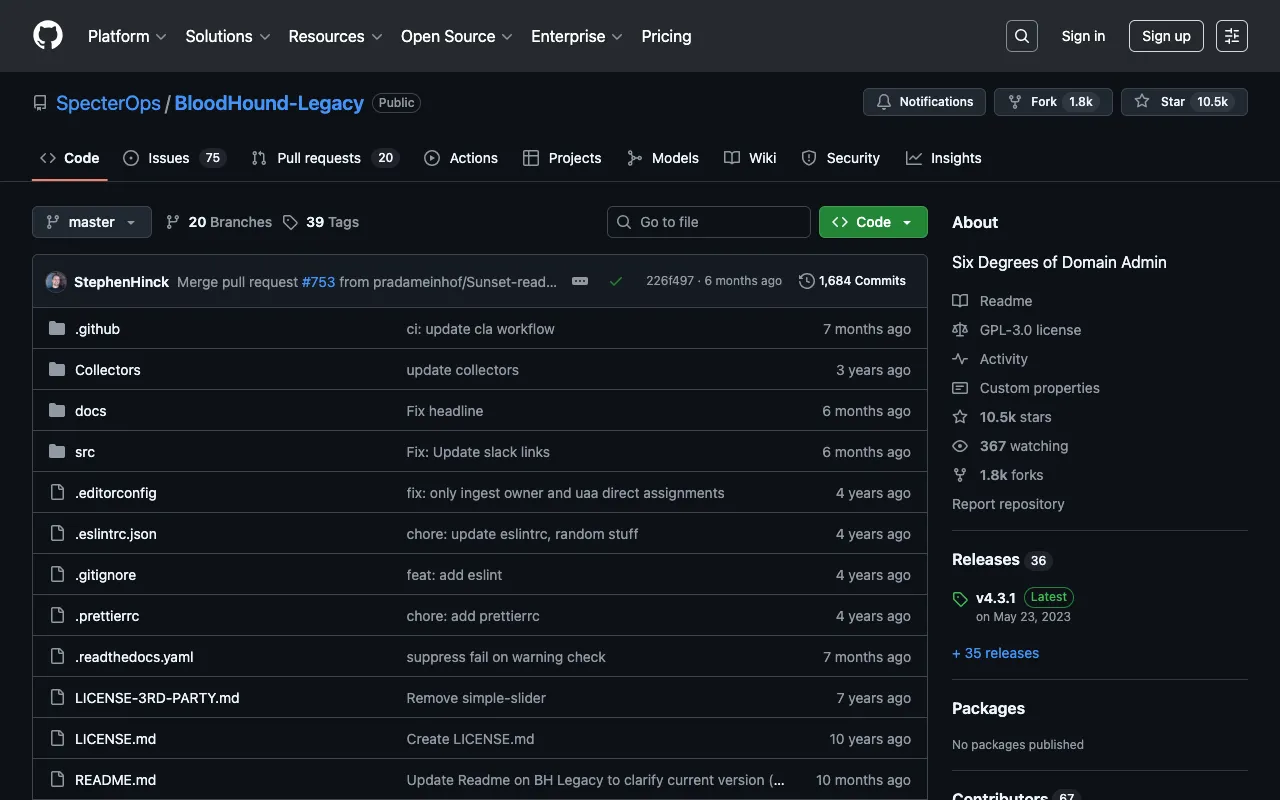

BloodHound Preise und Free Tier

BloodHound ist vollständig **kostenlos und quelloffen** und wird unter der GNU General Public License v3.0 veröffentlicht. Es gibt keine kostenpflichtige Stufe, Enterprise-Version oder versteckten Kosten. Sie können den Quellcode direkt aus dem offiziellen GitHub-Repository herunterladen, nutzen und modifizieren. Dieses Engagement für offenen Zugang hat es zu einem Eckpfeiler-Tool in der Cybersicherheits-Community gemacht, das Verteidiger und ethische Hacker weltweit ohne finanzielle Barrieren befähigt.

Häufige Anwendungsfälle

- Active-Directory-Penetrationstests und Red-Team-Übungen

- Proaktives Sicherheits-Auditing und Härtung von AD-Umgebungen

- Identifizierung und Behebung von Kerberoastable- und AS-REP-Roastable-Konten

- Visualisierung und Erklärung von AD-Angriffspfaden für Executive-Reports und Stakeholder-Buy-in

Hauptvorteile

- Reduziert die Zeit zur Entdeckung kritischer AD-Fehlkonfigurationen und Angriffsvektoren dramatisch.

- Bietet die Sicht eines Verteidigers auf die Angriffsfläche und ermöglicht so eine proaktive Verbesserung der Sicherheitslage.

- Hilft bei der Validierung der Wirksamkeit von Sicherheitskontrollen und des Prinzips der geringsten Rechte.

Vor- & Nachteile

Vorteile

- Völlig kostenlos und quelloffen mit einer riesigen Community dahinter.

- Unübertroffene Einblicke in komplexe, verkettete AD-Angriffspfade, die andere Tools übersehen.

- Leistungsstark sowohl für offensive Sicherheit (Angriffssimulation) als auch defensive Sicherheit (Auditing).

- Kontinuierlich aktualisiert mit neuen Angriffstechniken und Datenerfassungsmethoden.

Nachteile

- Erfordert anfängliche Datenerfassung innerhalb der Zielumgebung, die entsprechende Autorisierung benötigt.

- Der Graph kann in großen Unternehmensumgebungen sehr komplex werden und erfordert eine sorgfältige Analyse.

- Primär auf Active Directory fokussiert; kein allgemeiner Schwachstellen-Scanner.

Häufig gestellte Fragen

Ist BloodHound kostenlos nutzbar?

Ja, BloodHound ist zu 100 % kostenlos und quelloffen. Sie können es auf GitHub herunterladen, nutzen und zur Entwicklung beitragen, ohne Lizenzgebühren zu zahlen, was es für Cybersicherheitsprofis und Organisationen jeder Größe zugänglich macht.

Ist BloodHound gut für Active-Directory-Sicherheit?

BloodHound gilt als eines der besten und wichtigsten Tools für Active-Directory-Sicherheit. Sein graphenbasierter Ansatz ist einzigartig effektiv darin, die verborgenen Beziehungen und Angriffspfade aufzudecken, die die Ursache der meisten großen AD-Verletzungen sind, was es sowohl für Tests als auch für die Sicherung von Unternehmensnetzwerken unverzichtbar macht.

Was ist der Unterschied zwischen BloodHound und SharpHound?

BloodHound ist die Analyse- und Visualisierungs-Engine – die Webanwendung, die Sie zum Erkunden von Angriffspfaden nutzen. SharpHound ist der Datensammler – der Agent, den Sie auf Systemen innerhalb der AD-Domäne ausführen, um die Benutzer-, Gruppen-, Sitzungs- und ACL-Daten zu sammeln, die BloodHound benötigt, um seinen Graphen zu erstellen. Es sind komplementäre Tools, die zusammen verwendet werden.

Kann BloodHound für defensive Zwecke genutzt werden?

Absolut. Während es bei Red Teams beliebt ist, ist BloodHound ebenso leistungsstark für Blue Teams und Verteidiger. Es ermöglicht Sicherheitsadministratoren, ihr AD proaktiv zu auditieren, gefährliche Konfigurationen (wie exzessive Berechtigungen oder fehlkonfigurierte ACLs) zu identifizieren und ihre Sicherheitslage gegen realistische Angriffsszenarien zu messen, sodass sie Probleme beheben können, bevor ein Angreifer sie findet.

Fazit

Für jeden Cybersicherheitsprofi, der für die Sicherheit einer Active-Directory-Umgebung verantwortlich ist, ist BloodHound nicht nur ein Tool – es ist eine grundlegende Komponente eines modernen Sicherheits-Stacks. Seine Fähigkeit, komplexe AD-Berechtigungen und -Beziehungen in klare, umsetzbare Angriffspfade zu übersetzen, ist unübertroffen. Indem es diese kritische Transparenz kostenlos bietet, befähigt BloodHound Verteidiger, wie Angreifer zu denken und ihre Identitätsinfrastruktur proaktiv zu sichern. Ob Sie einen Penetrationstest durchführen, auf eine Bedrohung reagieren oder Ihre Verteidigung härten – die Integration von BloodHound in Ihren Workflow ist ein entscheidender Schritt hin zu einem sichereren Netzwerk.