BloodHound – Il Mapper Definitivo dei Percorsi di Attacco in Active Directory

BloodHound è uno strumento di cybersecurity rivoluzionario e open-source che trasforma il modo in cui i professionisti della sicurezza difendono gli ambienti Active Directory. Applicando la teoria dei grafi ai dati dell'AD, scopre automaticamente relazioni e percorsi di attacco nascosti e non intenzionali che gli strumenti di sicurezza tradizionali mancano. Progettato per penetration tester, red team e blue team, BloodHound fornisce una visibilità senza pari sulla superficie di attacco più critica nelle reti aziendali, aiutandoti a identificare ed eliminare le vulnerabilità prima che gli aggressori possano sfruttarle.

Cos'è BloodHound?

BloodHound è una potente applicazione web a pagina singola che acquisisce dati da un ambiente Active Directory e utilizza algoritmi di teoria dei grafi per mappare le complesse relazioni tra utenti, gruppi, computer e permessi. Visualizza queste relazioni, rivelando come un aggressore potrebbe muoversi lateralmente, aumentare i privilegi e compromettere infine gli account amministrativi di dominio partendo da un punto di apparentemente basso livello. A differenza degli strumenti di analisi statica, BloodHound calcola e visualizza dinamicamente i percorsi di attacco più brevi e pericolosi, fornendo informazioni operative sia per i test di sicurezza offensivi che per la difesa proattiva.

Caratteristiche Principali di BloodHound

Analisi dei Percorsi di Attacco Basata sui Grafi

Il motore centrale di BloodHound utilizza la teoria dei grafi per modellare l'intero Active Directory come una rete di nodi e collegamenti. Questo gli permette di identificare relazioni complesse e concatenate—come appartenenze a gruppi nidificati, diritti di amministratore locale e modifiche alle ACL—che creano percorsi sfruttabili per l'escalation dei privilegi e il movimento laterale.

Interfaccia Visiva Interattiva

L'intuitiva interfaccia utente basata sul web presenta la topologia complessa dell'AD come un grafo interattivo e ricercabile. Puoi zoomare, spostare la visuale e cliccare su qualsiasi utente, computer o gruppo per vedere istantaneamente tutti i percorsi di attacco collegati, rendendo facile comprendere e comunicare i rischi per la sicurezza.

Query Predefinite e Personalizzate

BloodHound include un potente linguaggio di interrogazione (Cypher) e query predefinite per trovare rapidamente obiettivi di alto valore, i percorsi più brevi verso l'amministratore di dominio, utenti con diritti eccessivi e altre informazioni critiche sulla sicurezza, accelerando sia la simulazione di attacchi che l'audit di difesa.

Raccolta Dati tramite SharpHound

Lo strumento complementare, SharpHound, è il raccoglitore di dati ufficiale per BloodHound. Scritto in C#, raccoglie in modo efficiente i dati necessari dell'AD (utenti, gruppi, sessioni, ACL, ecc.) con un impatto minimo sulla rete e li esporta per l'analisi all'interno dell'interfaccia di BloodHound.

Chi Dovrebbe Usare BloodHound?

BloodHound è uno strumento essenziale per i professionisti della cybersecurity focalizzati sulla sicurezza delle identità e su Active Directory. **Penetration Tester e Red Team** lo usano per identificare e sfruttare efficientemente i percorsi di attacco durante gli engagement, dimostrando il rischio reale. **Blue Team, Analisti della Sicurezza e Amministratori di Sistema** lo sfruttano per la difesa proattiva, controllando i propri ambienti AD per trovare e correggere le configurazioni errate prima che vengano sfruttate. **Architetti della Sicurezza** usano le sue informazioni per progettare strutture AD più sicure e far rispettare il principio del privilegio minimo.

Prezzo e Versione Gratuita di BloodHound

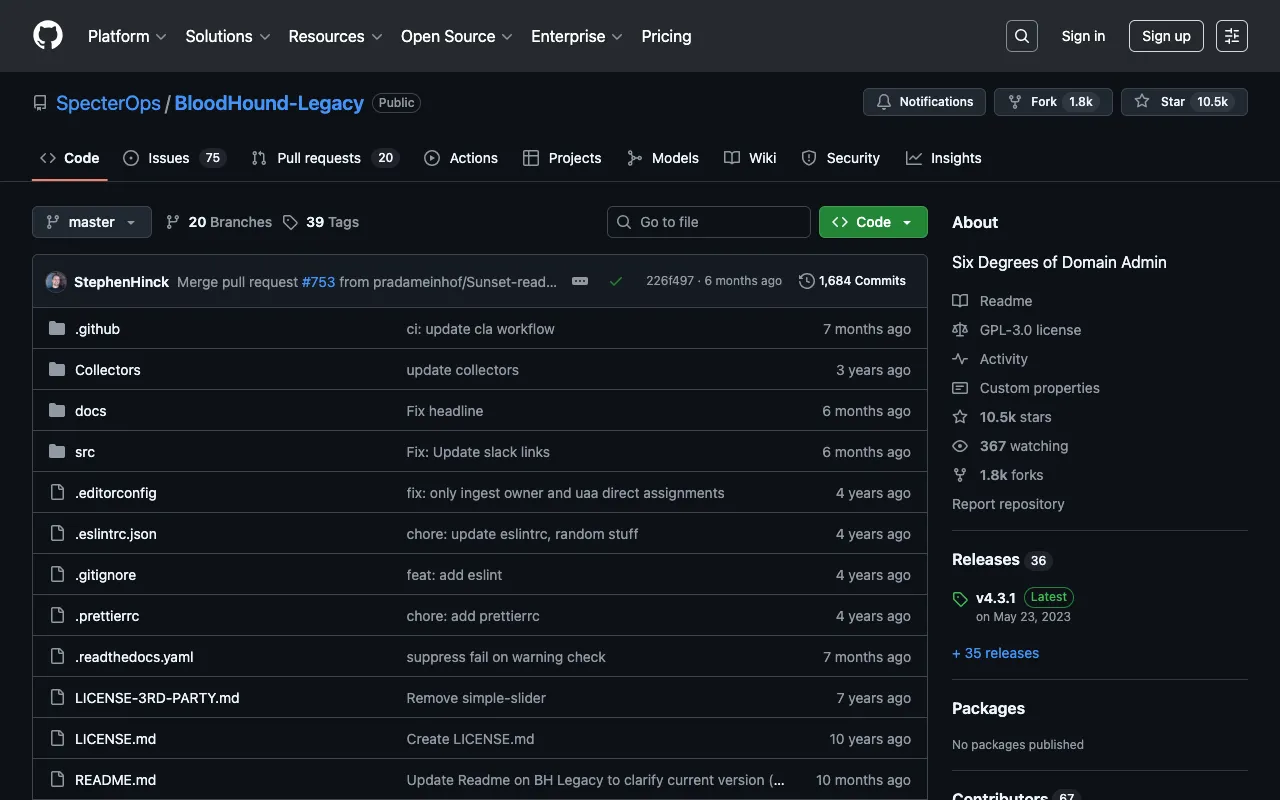

BloodHound è completamente **gratuito e open-source**, rilasciato sotto la GNU General Public License v3.0. Non esiste una versione a pagamento, enterprise o costi nascosti. Puoi scaricare, usare e modificare il codice sorgente direttamente dal suo repository GitHub ufficiale. Questo impegno per l'accesso aperto lo ha reso uno strumento fondamentale nella comunità della cybersecurity, dando potere ai difensori e agli hacker etici di tutto il mondo senza barriere finanziarie.

Casi d'uso comuni

- Penetration testing di Active Directory ed esercizi red team

- Audit di sicurezza proattivo e hardening degli ambienti AD

- Identificazione e correzione di account Kerberoastable e AS-REP Roastable

- Visualizzazione e spiegazione dei percorsi di attacco AD per report esecutivi e coinvolgimento degli stakeholder

Vantaggi principali

- Riduce drasticamente il tempo necessario per scoprire configurazioni errate critiche dell'AD e vettori di attacco.

- Fornisce una visione difensiva della superficie di attacco, consentendo un miglioramento proattivo della postura di sicurezza.

- Aiuta a convalidare l'efficacia dei controlli di sicurezza e del principio del privilegio minimo.

Pro e contro

Pro

- Completamente gratuito e open-source con una vasta comunità alle spalle.

- Visibilità impareggiabile sui percorsi di attacco AD complessi e concatenati che altri strumenti mancano.

- Potente sia per la sicurezza offensiva (simulazione di attacchi) che per quella difensiva (audit).

- Aggiornato continuamente con nuove tecniche di attacco e metodi di raccolta dati.

Contro

- Richiede una raccolta dati iniziale all'interno dell'ambiente target, che necessita dell'autorizzazione appropriata.

- Il grafo può diventare molto complesso in ambienti aziendali di grandi dimensioni, richiedendo un'analisi attenta.

- Principalmente focalizzato su Active Directory; non è uno scanner di vulnerabilità generico.

Domande frequenti

BloodHound è gratuito?

Sì, BloodHound è gratuito al 100% e open-source. Puoi scaricarlo, usarlo e contribuire al suo sviluppo su GitHub senza alcun costo di licenza, rendendolo accessibile ai professionisti e alle organizzazioni di cybersecurity di tutte le dimensioni.

BloodHound è efficace per la sicurezza di Active Directory?

BloodHound è considerato uno dei migliori e più essenziali strumenti per la sicurezza di Active Directory. Il suo approccio basato sui grafi è unicamente efficace nel rivelare le relazioni nascoste e i percorsi di attacco che sono la causa principale della maggior parte delle violazioni importanti dell'AD, rendendolo indispensabile sia per testare che per proteggere le reti aziendali.

Qual è la differenza tra BloodHound e SharpHound?

BloodHound è il motore di analisi e visualizzazione—l'applicazione web che usi per esplorare i percorsi di attacco. SharpHound è il raccoglitore di dati—l'agente che esegui sui sistemi all'interno del dominio AD per raccogliere i dati di utenti, gruppi, sessioni e ACL di cui BloodHound ha bisogno per costruire il suo grafo. Sono strumenti complementari usati insieme.

BloodHound può essere usato per scopi difensivi?

Assolutamente sì. Sebbene sia popolare tra i red team, BloodHound è altrettanto potente per i blue team e i difensori. Consente agli amministratori della sicurezza di controllare proattivamente il proprio AD, identificare configurazioni pericolose (come privilegi eccessivi o ACL configurati male) e misurare la propria postura di sicurezza rispetto a scenari di attacco realistici, permettendo loro di risolvere i problemi prima che un aggressore li trovi.

Conclusione

Per qualsiasi professionista della cybersecurity responsabile della sicurezza di un ambiente Active Directory, BloodHound non è solo uno strumento—è un componente fondamentale di uno stack di sicurezza moderno. La sua capacità di tradurre permessi e relazioni complesse dell'AD in percorsi di attacco chiari e operativi è impareggiabile. Fornendo questa visibilità critica gratuitamente, BloodHound dà potere ai difensori di pensare come aggressori e proteggere la propria infrastruttura di identità in modo proattivo. Che tu stia conducendo un penetration test, rispondendo a una minaccia o rafforzando le tue difese, integrare BloodHound nel tuo flusso di lavoro è un passo decisivo verso una rete più sicura.